La pandémie mondiale et, plus récemment, la guerre entre la Russie et l'Ukraine ont mis en lumière la menace des cyberattaques contre les particuliers, les entreprises et les nations.

Alors qu'une part croissante de notre vie s'est déplacée en ligne pour faire face aux fermetures et aux restrictions de mouvement, les escrocs, les pirates informatiques et les fraudeurs ont bénéficié de plus d'opportunités pour frapper. L'une des requêtes de recherche les plus populaires de nos jours est «comment espionner un portable sans y avoir accès gratuitement ». Et les tensions internationales nous ont montré qu'aujourd'hui, la guerre est menée avec autant de férocité dans le domaine numérique que dans le monde réel.

C'est pourquoi nous avons dressé la liste de ce que nous considérons comme les menaces de cybersécurité les plus graves pour l'industrie et la société en 2022. Voici les principaux éléments à prendre en compte pour les spécialistes de la veille technologique cybersécurité. Discutons-en plus en détail.

La pandémie de COVID-19 a entraîné un changement radical dans la manière de faire des affaires. Au lieu que les employés travaillent principalement dans les bureaux de l'entreprise, un pourcentage beaucoup plus important de la main-d'œuvre travaille à distance et devrait continuer à le faire dans un avenir prévisible. La question de la cybersécurité des entreprises reste donc importante.

La pandémie a donné le coup d'envoi d'une cyber pandémie, les spécialistes des cybermenaces s'étant adaptés aux changements intervenus dans les opérations informatiques des entreprises et en ayant tiré parti. L'essor du travail à distance a fait des ordinateurs des employés - souvent des appareils personnels - la première ligne de défense de l'entreprise, et la poussée de l'adoption du cloud pour soutenir la main-d'œuvre à distance et atteindre les objectifs de transformation numérique a créé de nouveaux vecteurs d'attaque pour les acteurs de la cybermenace.

Alors qu'une part croissante de notre vie s'est déplacée en ligne pour faire face aux fermetures et aux restrictions de mouvement, les escrocs, les pirates informatiques et les fraudeurs ont bénéficié de plus d'opportunités pour frapper. L'une des requêtes de recherche les plus populaires de nos jours est «comment espionner un portable sans y avoir accès gratuitement ». Et les tensions internationales nous ont montré qu'aujourd'hui, la guerre est menée avec autant de férocité dans le domaine numérique que dans le monde réel.

C'est pourquoi nous avons dressé la liste de ce que nous considérons comme les menaces de cybersécurité les plus graves pour l'industrie et la société en 2022. Voici les principaux éléments à prendre en compte pour les spécialistes de la veille technologique cybersécurité. Discutons-en plus en détail.

La cyber pandémie se poursuit

La pandémie de COVID-19 a entraîné un changement radical dans la manière de faire des affaires. Au lieu que les employés travaillent principalement dans les bureaux de l'entreprise, un pourcentage beaucoup plus important de la main-d'œuvre travaille à distance et devrait continuer à le faire dans un avenir prévisible. La question de la cybersécurité des entreprises reste donc importante.

La pandémie a donné le coup d'envoi d'une cyber pandémie, les spécialistes des cybermenaces s'étant adaptés aux changements intervenus dans les opérations informatiques des entreprises et en ayant tiré parti. L'essor du travail à distance a fait des ordinateurs des employés - souvent des appareils personnels - la première ligne de défense de l'entreprise, et la poussée de l'adoption du cloud pour soutenir la main-d'œuvre à distance et atteindre les objectifs de transformation numérique a créé de nouveaux vecteurs d'attaque pour les acteurs de la cybermenace.

Les attaques contre la chaîne d'approvisionnement

Les attaques de la chaîne d'approvisionnement ont pris de l'importance à la fin de l'année 2020, ont progressé tout au long de l'année 2021 et devraient continuer à représenter une menace majeure en 2022. En décembre 2020, la découverte du piratage de SolarWinds a été à l'origine de cette tendance. Les spécialistes de la menace ont compromis l'environnement de développement de SolarWinds et ont inséré un code de porte dérobée dans son produit de surveillance du réseau Orion. La découverte du logiciel malveillant Sunburst a donné le coup d'envoi d'une enquête approfondie qui a permis de découvrir non seulement les détails du piratage de SolarWinds, mais aussi de multiples variantes de logiciels malveillants et une campagne d'attaque qui a touché plus de 18 000 organisations des secteurs public et privé.

SolarWinds a donné le coup d'envoi d'une vague d'attaques contre la chaîne d'approvisionnement qui s'est poursuivie tout au long de 2021 et en 2022. Un autre exploit de la chaîne d'approvisionnement très visible en 2021 a été l'attaque Kaseya, qui a exploité les relations entre les fournisseurs de services gérés (MSP) et les clients pour distribuer des ransomwares en utilisant le logiciel de surveillance et de gestion à distance des MSP. Quelques mois plus tard, un attaquant ayant accès au compte npm d'une bibliothèque largement utilisée (au-parser.js), a modifié le code de manière à ce que des logiciels malveillants soient installés sur les systèmes de toute personne ayant téléchargé et utilisé la version malveillante de la bibliothèque.

Si ces attaques et d'autres attaques de la chaîne d'approvisionnement de 2021 ont eu un impact considérable, la plus célèbre est probablement l'exploitation de la vulnérabilité zero-day Log4j. Log4j est une bibliothèque de journaux Apache largement utilisée, et la vulnérabilité zero-day permettait à un attaquant qui pouvait contrôler le contenu des messages ou leurs paramètres de réaliser une exécution de code à distance. Cette faille "Log4Shell" a été largement exploitée, Check Point Research ayant détecté environ 40 000 tentatives d'attaques dans les deux heures suivant sa publication et plus de 830 000 tentatives dans les trois premiers jours.

Les attaques très médiatisées de la chaîne d'approvisionnement en 2021 ont démontré qu'il s'agit d'un vecteur d'attaque viable et potentiellement rentable pour les acteurs de la cybermenace. En 2022, il est probable que les spécialistes de la cybermenace utilisent davantage les attaques de la chaîne d'approvisionnement pour amplifier la portée et l'impact de leurs attaques.

SolarWinds a donné le coup d'envoi d'une vague d'attaques contre la chaîne d'approvisionnement qui s'est poursuivie tout au long de 2021 et en 2022. Un autre exploit de la chaîne d'approvisionnement très visible en 2021 a été l'attaque Kaseya, qui a exploité les relations entre les fournisseurs de services gérés (MSP) et les clients pour distribuer des ransomwares en utilisant le logiciel de surveillance et de gestion à distance des MSP. Quelques mois plus tard, un attaquant ayant accès au compte npm d'une bibliothèque largement utilisée (au-parser.js), a modifié le code de manière à ce que des logiciels malveillants soient installés sur les systèmes de toute personne ayant téléchargé et utilisé la version malveillante de la bibliothèque.

Si ces attaques et d'autres attaques de la chaîne d'approvisionnement de 2021 ont eu un impact considérable, la plus célèbre est probablement l'exploitation de la vulnérabilité zero-day Log4j. Log4j est une bibliothèque de journaux Apache largement utilisée, et la vulnérabilité zero-day permettait à un attaquant qui pouvait contrôler le contenu des messages ou leurs paramètres de réaliser une exécution de code à distance. Cette faille "Log4Shell" a été largement exploitée, Check Point Research ayant détecté environ 40 000 tentatives d'attaques dans les deux heures suivant sa publication et plus de 830 000 tentatives dans les trois premiers jours.

Les attaques très médiatisées de la chaîne d'approvisionnement en 2021 ont démontré qu'il s'agit d'un vecteur d'attaque viable et potentiellement rentable pour les acteurs de la cybermenace. En 2022, il est probable que les spécialistes de la cybermenace utilisent davantage les attaques de la chaîne d'approvisionnement pour amplifier la portée et l'impact de leurs attaques.

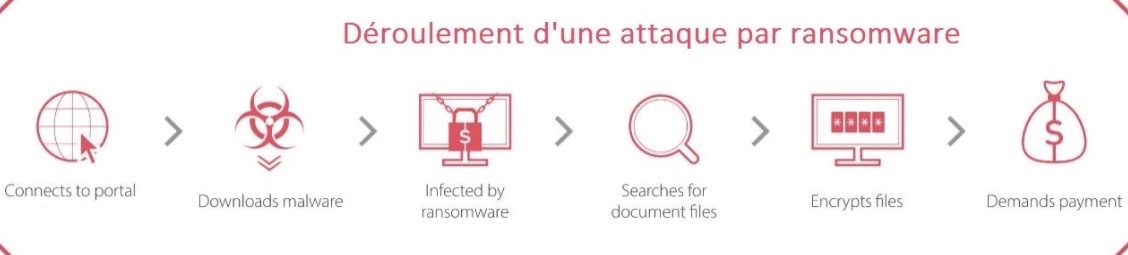

L'évolution des attaques par ransomware

CellTrackingApps prévoit que les ransomware continueront d'évoluer et restent prépondérants cette année, ajoutant qu'il voit deux tendances émerger : "le ransomware moderne deviendra de plus en plus ciblé et important" et "les opérateurs de ransomware utiliseront des tactiques d'extorsion plus complexes, telles que l'exfiltration de données pour en faire des armes.»